资讯专栏INFORMATION COLUMN

摘要:通过服务,用户可将本地数据中心企业分支机构与私有云平台的私有网络通过加密通道进行连接,也可将用于不同之间的加密连接。标准建立的方式有手工配置和自动协商两种,私有云平台网关服务使用协议来建立。本端标识网关的标识,用于第一阶段协商。

用户在使用云平台部署并管理应用服务时,会有部分业务部署于 IDC 数据中心环境的内网或第三方公/私有云平台上,如 Web 服务部署于公有云平台,应用和数据库等应用部署于私有云,构建公有云和私有云混合部署环境。

在混合云的应用场景中,可以可通过专线的方式将两端网络的内网直接打通,且较好的保证网络可靠性和性能。但由于专线成本较高,仅适用于部分对网络时延要求较高的业务,为节省成本并与第三方平台建立点对点的网络通信,云平台提供 VPN 网关-IPsecVPN 连接的服务能力,允许平台侧 VPC 子网的资源直接与第三方平台内网的主机进行通信,同时也可为平台不同 VPC 网络间提供连接服务。

IPsec VPN 是一种采用 IPsec 协议加密的隧道技术,由 Internet Engineering Task Force(IETF)定义的安全标准框架,在互联网上为两个私有网络提供安全通道,通过加密保证连接的安全。有关 IPsec 可参考 RFC2409 (IKE—Internet Key Exchange 因特网密钥交换协议)和 RFC4301 (IPsec 架构)。

云平台 IPsecVPN 服务是基于 Internet 的网络连接服务,采用 IPsec(Internet Protocol Security)安全加密通道实现企业数据中心、办公网络与平台 VPC 私有网络的安全可靠连接,同时也可使用 VPN 网关在 VPC 之间建立加密内网连接。网关服务为可容灾的高可用架构,同时支持用户选择多种加密及认证算法,并提供 VPN 连接健康检测及连接日志,保证隧道连接的可靠性、安全性及管理便捷性。

通过 IPsecVPN 服务,用户可将本地数据中心、企业分支机构与私有云平台的 VPC 私有网络通过加密通道进行连接,也可将用于不同 VPC 之间的加密连接。对端设备或系统仅需支持 IPsec 的 IKEv1 或 IKEv2 ,即可通过配置与平台的 VPN 网关进行互连,如通用网络设备或配置 IPsecVPN 的服务器。

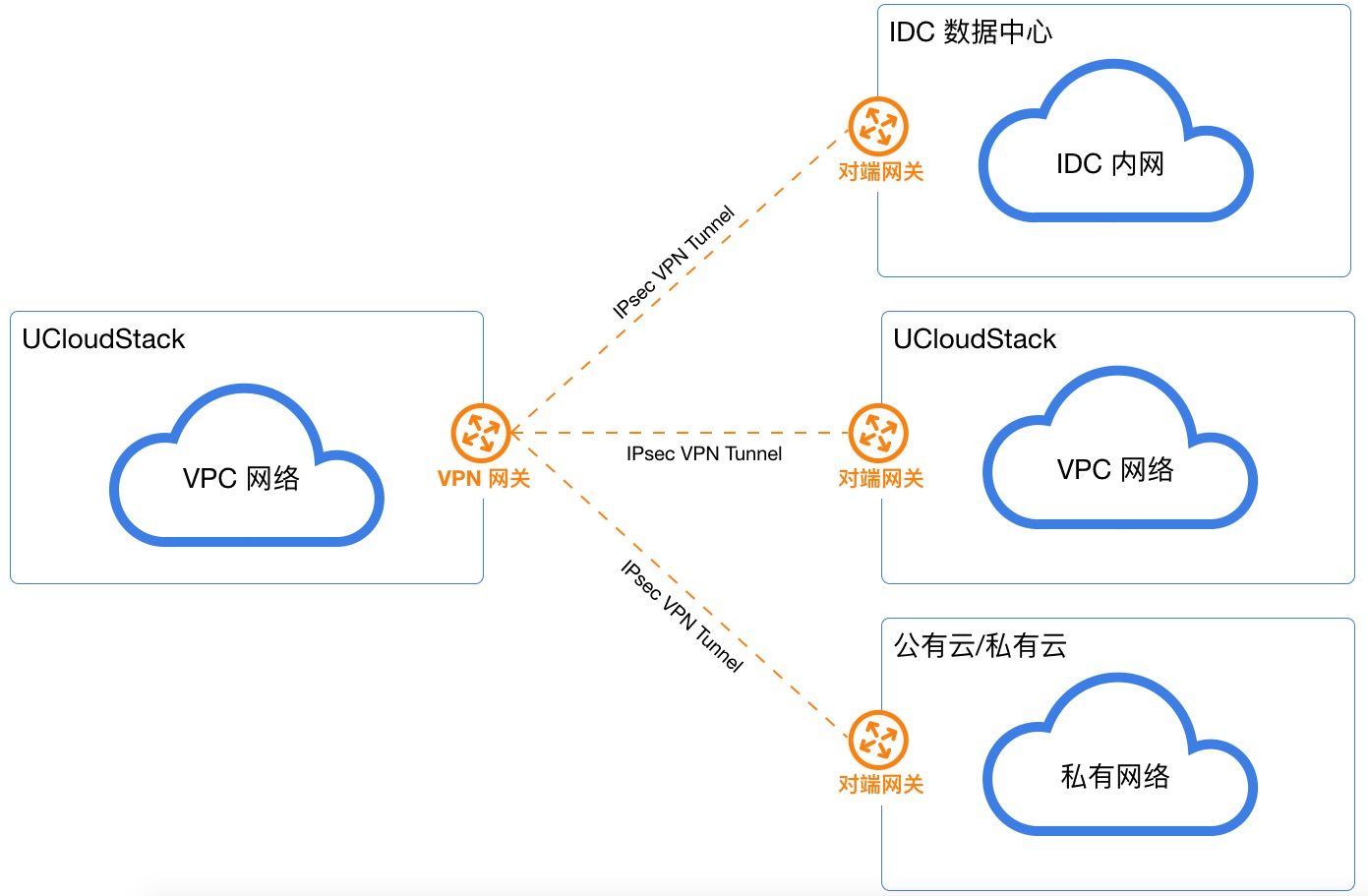

VPN 网关 IPsecVPN 服务由 VPN 网关、对端网关及 VPN 隧道连接三部分组成。

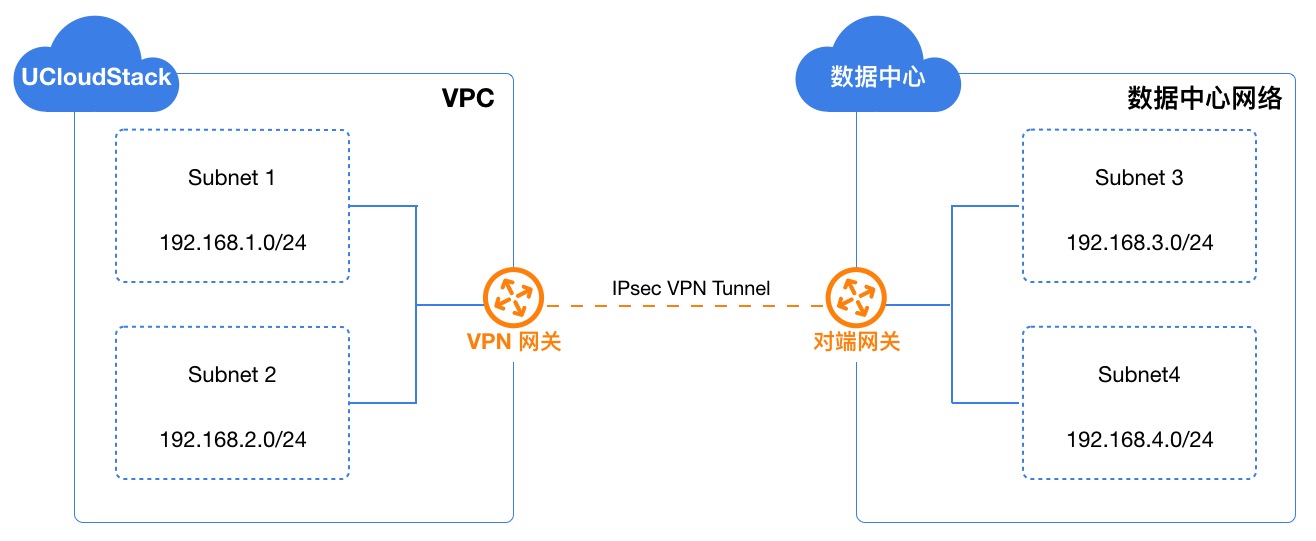

一个 VPN 网关有且必须关联 1 个 VPC 网络和 1 个外网 IP 地址,与对端网关相对应,通过 VPN 隧道进行连接。IPsecVPN 支持点到多点的连接特性,使得 VPN 网关与对端网关可以为一对一或一对多的连接关系,即一个 VPN 网关可以同时与多个对端网关建立隧道。VPN 隧道支持平台多个 VPC 子网与对端网络的多个网段通过隧道进行加密通信,平台 VPC 子网的网段与对端网络的网络不可重叠(本端与对端子网重叠会影响网络的正常通信)。

如上图案例所示,在云平台中的 VPC 网络已拥有 2 个子网,分别为 subnet1(192.168.1.0/24)和 subnet2(192.168.2.0/24)。在远端 IDC 数据中心下有 2 个内网网段,分别为 subnet3(192.168.3.0/24)和 subnet4(192.168.4.0/24)。

IPsecVPN 通道在 Internet 网络中构建并运行,公网的带宽、网络阻塞、网络抖动会直接影响 VPN 网络通信的质量。

在建立 IPsecVPN 安全通道时,需要先在两个网关间建立 SA(Security Association 安全联盟)。SA 是 IPsec 的基础,是通信网关间对连接条件的约定,如网络认证协议(AH、ESP)、协议封装模式、加密算法(DES、3DES 和 AES)、认证算法、协商模式(主模式和野蛮模式)、共享密钥及密钥生存周期等。SA 安全联盟的建立需要在两端网关上均约定并配置相同的条件,以确保 SA 可以对两端网关进行双向数据流通信保护。

标准 IPsecVPN 建立 SA 的方式有手工配置和 IKE 自动协商两种,私有云平台 VPN 网关服务使用 IKE 协议来建立 SA 。IKE 协议建立在由 ISAKMP(Internet Security Association and Key Management Protocol,互联网安全联盟和密钥管理协议)定义的框架上,具有一套自保护机制,可在不安全的网络上安全地认证身份、交换及密钥分发,为 IPsec 提供自动协商交换密钥并建立 SA 服务。

IKE 通过两个阶段为 IPsec 进行密钥协商并建立 SA :

IKE 为 IPsec 协商建立 SA,并将建立的参数及生成的密钥交给 IPsec ,IPsec 使用 IKE 协议建立的 SA 对最终 IP 报文加密或认证处理。通过 IKE 协议可为 IPsecVPN 提供端与端之间的动态认证及密钥分发,通过自动建立 IPsec 参数,降低手工配置参数的复杂度;同时由于 IKE 协议中每次 SA 的建立均需运行 DH 交换过程,可有效保证每个 SA 所使用密钥的互不相关,增加 VPN 通道的安全性。

VPN 隧道成功建立连接后,将自动为所属 VPC 关联的本端子网下发到对端子网的路由,使本端子网访问远端私有网络的请求通过 VPN 网关及隧道进行转发,完成整个链路的打通。

IPsecVPN 隧道 SA 协商建立需要配置相应的参数信息,包括隧道的基本信息、预共享密钥、IKE 策略及 IPsec 策略配置信息。两端的 VPN 在建立的过程中,需保证预共享密钥、IKE 策略及 IPsec 策略配置一致,IKE 策略指定 IPSec 隧道在协商阶段的加密和认证算法,IPSec 策略指定 IPSec 在数据传输阶段所使用的协议及加密认证算法。具体参数信息如下表所示:

(1)基本信息

(2)预共享密钥

(3)IKE 策略

(4)IPSec 策略

VPN 网关 IPsecVPN 服务是基于 Internet 的网络连接服务,通过 IPsec 安全加密通道实现企业数据中心、办公网络与平台 VPC 私有网络的安全可靠连接,同时用户也可使用 VPN 网关在 VPC 之间建立加密内网连接。网关服务为可容灾的高可用架构,同时支持用户选择多种加密及认证算法,并提供 VPN 连接健康检测及连接日志,可满足不同的应用场景。

文章版权归作者所有,未经允许请勿转载,若此文章存在违规行为,您可以联系管理员删除。

转载请注明本文地址:https://www.ucloud.cn/yun/125818.html

摘要:立即咨询产品文档优刻得上线了混合云自建机房火爆预售官方补贴活动中针对企业私有云产品作了介绍,老刘博客本篇文章分享给大家有关企业私有云产品优势体系架构超融合一体机机型和交付方式。快速了解企业私有云解决方案及应用场景。UCloudStack企业私有云平台,是基于UCloud公有云8年+的运营经验,输出的适配企业私有场景的云计算解决方案。提供虚拟化、SDN 网络、分布式存储、数据库缓存等核心服务的...

摘要:首先,构建公有云厂商强大的私有云产品与解决方案。事实上,分析现有的私有云市场的整体特点,其中基础架构硬件基础架构软件和服务三个尤为重要的领域,都属于高于的年复合增长率的方面,表明了私有云整体市场依然处于企业用户新业务需求的创新发展期。Gartner分析预测显示,预计到2020年,全球公有云市场规模将达到4114亿美元,2018年到2020年的年复合增速将达到16.5%。既然公有云市场潜力如此...

摘要:年即将接近尾声,笔者所关注的中国云计算市场在这一年里亦是风起云涌,书写了不少的传奇篇章。三云计算中国特色明显私有云三华格局形成云计算部署在全球如火如荼的进行。中国的云计算市场的确有自己的特点。结语年的亿中国云市场已经向大家招手。2018 年即将接近尾声,笔者所关注的中国云计算市场在这一年里亦是风起云涌,书写了不少的传奇篇章。全球领先的云计算厂商AWS、微软、谷歌和IBM虽然在中国市场一直没有...

摘要:预计到年的组织将利用混合云管理基础设施。有数据显示,的企业表示未采用混合云的原因是因为现有技术不够成熟,另一方面,缺少完善的混合云管理平台解决方案也是这些企业头疼的难题所在。企业上云已成为一种不可阻挡的发展态势。8月10日,工信部印发《推动企业上云实施指南(2018-2020年)》的通知,明确要求到2020年,云计算在企业生产、经营、管理中的应用广泛普及,全国新增上云企业100万家。时间追溯...

阅读 2173·2025-02-07 13:29

阅读 1537·2024-11-07 18:25

阅读 132280·2024-02-01 10:43

阅读 2163·2024-01-31 14:58

阅读 1267·2024-01-31 14:54

阅读 84020·2024-01-29 17:11

阅读 4159·2024-01-25 14:55

阅读 2527·2023-06-02 13:36